Censure des rapports de sécurité sur les compteurs intelligents Linky inutiles et Smartgrid dangereux, car ils introduisent des vulnéraribilités sur les réseaux électriques qui peuvent être sabotés par des hackers cyberterroristes.

1°) Introduction.

Dans le domaine des sources électromagnétiques, on ne tient compte que des risques sanitaires, alors qu'il existe aussi d'autres problèmes très sérieux, mais ils ne sont pas du tout pris en compte, alors qu'ils peuvent générer d'importants dégâts, avec des pertes financières. Le smartgrid et le Linky n'apportent aucun avantage, mais que des désavantages, et une augmentation des factures pour les abonnés, comme ont pu le constater les espagnols et les anglais. C'est désormais 30 communes à ce jour qui refusent le Linky, certains maires ayant compris qu'ils peuvent en plus être tenus pour responsables dans certains cas, comme le révèle le rapport d'avocats Ravetto. Certaines phrases sont suffisamment contradictoires pour qu'on s'y attarde, et pour que la justice fasse une recherche en responsabilité dans certaines affaires en cas d'incidents, d'incendies ou autres. Contrairement à ce qui a été affirmé par la Ministre Ségolène Royal :

- En Allemagne, l'installation n'est plus obligatoire

- Au Pays-Bas, l'installation ne se fait qu'à la demande

- Plusieurs régions de la Belgique ont refusé l'installation de ces compteurs,

- En Ontario aux USA, les habitant peuvent se faire désinstaller ces compteurs,

- Au canada plus de 36.000 compteurs sont redémontés,

- En Autriche ils sont refusés.

- Les espagnols sont mécontents après vu une augmentation de leur facture.

- Les anglais sont mécontents après vu une augmentation de leur facture.

Visiblement notre élite politique qui sort pourtant des grandes écoles est totalement inconsciente, car elle ne réalise pas non plus que cette surveillance électronique par les compteurs électriques Linky va permettre à des services de renseignements étrangers d'espionner à distance la production de nos entreprises française. Ceux qui ne connaissent pas les méthodes utilisées, affirmeront que c'est de la paranoïa, sauf que c'est pourtant la réalité.

Sur le plan financier un rapport de juin 2011 suite à une étude de CapGmini précisait :

2°) Cyber-attaque en Ukraine.

Le 29 février, l'émission "On n'est plus des pigeons" sur France 4, expliquait que "l'Allemagne après avoir envisagé de mettre les compteurs intelligents dans tous les foyers, le gouvernement allemand à rétro-pédalé, et du coup pas de compteur."

Ils ont peut-être fait marche arrière pour plusieurs raisons liées aussi aux risques de cyber-attaques.

Dimanche 28 février, TF1 diffusait le film "Die Hard 4", où un groupe de cyber-terroristes prenait le contrôle des infrastructures d'une ville ou d'un pays par le biais du piratage des réseaux informatiques. Comme d'habitude, nos super-technocrates et ingénieurs de grandes écoles affirmeront que ce n'est que de la Science-Fiction, et que cela ne peut pas se produire en France. On a l'habitude des mensonges d'état, de nos politiciens, de nos technocrates, de nos ingénieurs et PDG de grands groupes.

Il est intéressant de noter que cette reculade allemande s'est faite après l'attaque menée par des hackers contre le réseau électrique ukrainien le 23 décembre 2015. Il a été confirmé dès le 9 janvier 2016 par les services de sécurité américains, que c'est une cyber-attaque qui a effondré une partie du réseau ukrainien en ciblant au moins 3 distributeurs d'énergie dont Prykarpattya Oblenergo, Kyivoblenergo, avec plusieurs attaques à 30 minutes d'intervalle. L'attaque a été menée via des accès VPN, pour infecter les systèmes avec le malware KillDisk (et BlackEnergy), qui permet d'effacer des fichiers, et de détruire le secteur de boot (secteur de démarrage, MBR) des disques durs. L'attaque faite à distance visait des onduleurs et 30 sous-stations privant d'électricité 80.000 clients d’électricité pendant plusieurs heures. Je rappelle que les compteurs Linky disposent aussi de 7 contacts pour démarrer ou stopper à distance certains de vos équipements chez vous, via les concentrateurs CPL. Ces derniers sont contrôlés à distance par les centres de gestion ERDF. Les techniciens ukrainiens ont été contraints d'intervenir manuellement au niveau des sous-stations et sur les disjoncteurs télécommandés, le système de gestion informatique de contrôle à distance ayant été piraté.

C'est d'ailleurs vers la même période que des ordinateurs du ministère des transport français ont fait l’objet d'attaques par des ransomware comme Locky, et elles se multiplient ces jours-ci, y compris contre l'opérateur de téléphonie Free Mobile. Une quinzaines de mairies environ en ont été les victimes. Les attaques se multiplient en FRANCE grâce au LAXISME du GOUVERNEMENT et de nos élus. Je pense qu'il faut attendre que nos réseaux électriques soient attaqués pour que tout ce beau monde se réveille. En 2014 EDF Energy a mené un test avec l'exercice Delta pour vérifier ses capacités de riposte face à une cyber-attaque de grande envergure, MAIS, contre des centrales nucléaires. C'est à dire que si une attaque visait les composantes du réseau, des ordres transmis à des milliers de concentrateurs CPL, nous n'avons là aucune vision sur les conséquences.

Entre les banques et serveurs de grands groupes qui se font pirater, les sites militaires et centres de recherche, nos ministères de la défenses qui ont été attaqués avec succès, il est nécessaire de préciser que même les grands groupes français qui font eux-mêmes de la protection pour nos installations militaires ont aussi été piratés, mais dans ce dernier cas on tente de limiter la mauvaise publicité dans la presse.

Que ce soit les rapports français de CapGemini Consulting, ou du cabinet d'avocats Ravetto, ils n'ont absolument pas tenu compte des rapports allemands, américains, anglais, sur les risques liés aux cyberattaques menées par des cyber-terroristes. Les conséquences peuvent se traduire par des pertes d'exploitation pour les entreprises qui peuvent se chiffrer en millions ou en milliards d'euros au niveau d'un pays. Par exemple, aucune analyse financière n'a été faite même sur des simples pannes qui ont eu lieu il y a quelques années, et qui se sont produites aux USA (le 14/082003), Canada, ou même en Inde à l'échelon national, sans parler de l'attaque des réseaux électriques en Ukraine et informatiques en Estonie en 2009.

3°) Expérimentation de cyber-attaque locale.

En 2006, un laboratoire national américain a réalisé un test avec des ingénieurs du ministère de l'énergie pour démontrer les failles des systèmes de production d'énergie électrique par le biais d'un piratage avec un simple ordinateur portable. Certains documents ont été déclassifiés en 2007. Pour faire simple, on peut se baser sur un modèle réduit, en prenant un immeuble ou un site, solution qui a été retenue pour un test aux USA. Il n'était pas question de faire les essais sur une centrale de production électrique d'une grande ville. Ils ont donc fait un test "local". Ils ont branché un groupe de deux mégawatts sur une sous-station, je ne rentrerai pas dans des détails techniques inutiles. Les ingénieurs d'ERDF et responsables de la sécurité, connaissent normalement ce test et la procédure qui a été utilisée. Il existe 3 possibilités :

- attaquer par la ligne téléphonique de télémaintenance du coffret électronique de gestion du groupe électrogène diesel,

- attaquer le système de gestion électrique (GTC) de l'immeuble ou d'un site,

- attaquer le réseau de commande distribution électrique, et transmettre de faux ordres si celui-ci est doté de modules de télécommande de type CPL.

Pour attaquer le réseau électrique d'un pays, le principe est le même, sauf que les installations de production de l'énergie électrique sont beaucoup plus grosses, plus nombreuses, avec de nombreux transformateurs intermédiaires. Les possibilités sont donc plus nombreuses :

- attaquer le centre de contrôle qui gère l'énergie au niveau national. Il y a peu de chance de réussite, car dans ce cas ce genre de salle de contrôle est très protégé.

- attaquer le système informatique d'un ou plusieurs centre de production d'énergie,

- attaquer les postes transformateurs, mais beaucoup ne sont pas dotés de commande à distance,

- attaquer directement sur les dispositifs du réseau électrique en provoquant une surcharge.

- attaquer les concentrateurs du réseau CPL dans les zones industrielles, au moment où la demande est la plus importante à des points stratégiques, en période très froide ou de canicule.

La suppression du RTC par France Télécom dès 2022 pour le remplacer par des box internet ou des modules GPRS, va contribuer à augmenter les risques de vulnérabilité sur tous les systèmes de sécurité, de télémaintenance, de télégestion, des systèmes d'alarmes, des GTC, etc... Si le remplacement se fait par l'utilisation de boîtier ADSL sur Internet, les risques de piratage deviendront inévitables. En cas de cyberguerre et de cyber-attaque les puissances étrangères et réseaux terroristes trouveront le moyen des faire tomber les réseaux d'un pays à l'autre, car ils deviendront accessibles à partir d'internet. Le risque de piratage se situe au niveau des installations commandées et contrôlées à distance.

Le réseau ERDF électrique repose sur :

19 sites nucléaires, 58 réacteurs, 6 en déconstruction

13 sites thermiques

05 sites hydrauliques+4 Corse

70 sites éoliens, 6100 MW installés

25 sites photovoltaïque

Se rajoute à ce réseau 5500 producteurs d'énergie divers, dont 50% environ en photovoltaïque.

Postes de transformation :

Le poste d'évacuation de la centrale, la tension passe de 20 kV à 400 kV et est injecté sur le réseau

- On a 2500 postes sources

- plusieurs postes d'interconnexion 400 kV

- postes de transformation 400 / 225 kV

- certains postes peuvent transformer le 400 kV en 63 kV ou 90 kV

- de poste de transformation 225 / 63 kV ou 225 / 90 kV (225 kV sur quelques centaines de km)

- plusieurs postes d'interconnexion 63 kV (Est) ou 90 kV (Ouest) (sur plusieurs dizaines de km)

- poste final d'une usine sera raccordée en 63 kV ou 90 kV.

- poste de transformation 63 en 20 kV, pour le réseau de distribution.

Lignes de transport :

400 kV - THT (HTB) pour le réseau de grand transport, 46 lignes transfrontalières, 104 983 km

225 kV - THT (HTB), pour le réseau de répartition

090 kV - HT (HTB)

063 kV - HT (HTB)

020 kV - MT (HTA), 654.000 km de lignes, 750.400 transformateurs MT/BT

015 kV - MT (HTA)

230 V / 400 V - BT, 702.000 km dont 277.000 km en souterrain

Le réseau HT 90 et 63 kV est abaissée en MT 20 kV, puis en BT 400 ou 230 volts.

763 812 transformateurs sont reliés à 622.187 km de lignes MT et aux 702.000 km de lignes BT.

4°) ICI BIG BROTHER de la NSA, on vous remercie pour votre coopération.

Histoire de rire un peu des membres de notre gouvernement, de notre élite qui a pourtant fait les grandes écoles, je n'ai pas pu m'empêcher de rajouter la photo du tout dernier BIG DATA de BIG BROTHER de la NSA (Sujet 08-77) sur le schéma ci-dessous. Ils pourront suivre la production en temps réel des entreprises françaises qu'ils souhaitent espionner. Ils pourront suivre aussi à la trace nos généraux, chercheurs, politiques, etc... Je rappelle quand même que plusieurs partenaires du producteur de compteurs Itron sont aussi des fournisseurs de la NSA (sujet 334), du Pentagone, et des services de renseignements américains. Pour 35 millions de compteurs nous aurons 1 million de concentrateurs avec borne antenne GPRS le plus souvent, pour communiquer avec les réseaux de téléphonie mobile. On assiste à une multiplication des réseaux sans plus aucune limite :

- réseaux pour les compteurs d'eau

- réseaux pour les compteurs d'eau chaude

- réseaux pour les compteurs d'électricuté

- réseaux pour les compteurs de gaz

- réseaux pour les objets conectés,

- réseaux pour la SNCF,

- réseaux pour l'aviation

MAJ du 13 mars 2016 - Nouvelle plateforme ITRON.

Le 04/02/2016, Itron a annoncé qu'il lançait une nouvelle plate-forme de communication OpenWay Riva avec une grosse puissance de calcul des données pour des réseaux multi-services unifiés et sécurisés, pour des applications smart grids, smart waters et smart cities, qui a été conçue pour fournir une interopérabilité et distribution intelligente sur les réseaux Cisco.Elle fournira de nouvelles applications et une prise de décision preque en temps réel, pour gérer les réseaux des services publics et les smart cities. On disposera ainsi d'un réseau multi-services unifié, et sécurisé pour les applications smart grids et smart waters et smart cities. Un système centralisé qui repose sur des routeurs CISCO devrait pourtant inquiéter nos ministres, députés, et services de sécurité, car tous leurs systèmes sont une véritable PASSOIRE, avec des corrections à répétitions pour éliminer des backdoors, qui sont exploités par la NSA.

Bulletin de sécurité du 2 et 8 mars 2016.

Un mot de passe (ingénieur système) par défaut est codé en dur dans les logiciels des switchs Nexus 3000 et 3500, ce qui permet à un pirate avec ses identifiants de se connecter à la machine via les protocoles SSH ou Telnet, avec des droits d’administration sur la machine. Cisco a précisé qu'il était impossible de supprimer ce compte utilisateur du programme sans perturber les fonctionnalités du système. Il faut installer un correctif pour éliminer la faille, ou si cela ne marche pas, il faut désactiver le protocole Telnet pour éviter un piratage.

Début janvier, on apprenait qu'une faille identique était présente dans les routeurs WiFi d'entreprises Aironet 1800 Series Access Point, avec encore un password codé en dur, mais le compte par défaut n'avait pas de droits d'accès administrateurs. Sauf que tout le monde sait dans le milieu du piratage et du renseignement, que le protocole de sécurité WEP ne sert plus à rien, et que le WPA peut aussi être cassé en quelques minutes. Cisco a lancé un important audit ANTI-NSA (Technology Verification Service) de ses logiciels. Fin 2015, on apprenait que même les Firewall Juniper avaient eux aussi des backdoors. Tous les systèmes d'origine américaine sont troués.

Depuis des dizaines d'années la NSA a pour habitude d'intercepter les systèmes informatiques fabriqués aux USA pour y installer des backdoors (dans le cadre du programme d'espionnage TAO révélé par Snowden), avant qu'ils ne soient livrés aux entreprises Europénnes et autres. C'est un secret de polichinel. Les entreprises américaines qui ont désormais mauvaise réputation, perdent des milliards de dollars chaque année à cause de l'espionnage de la NSA, CIA, DIA FBI, et autres services. Pour 2016 les pertes sont estimées à 35 miliards de dollars. En 2012, le rapport Jean-Marie Bockel préconisait d'éliminer les routeurs chinois des cœurs de réseau, sauf que cette décision pourrait aussi s'appliquer au matériel américain, avant que nos infrastructures informatiques et électriques ne passent sous contrôle chinois ou américain. Des entreprises comme Cisco, IBM, HP, et autre pourraient mette la clef sous la porte en raison de la concurrence chinoise, Huawei et ZTE, Lenovo, etc. Non seulement le matériel n'est pas moins fiable, mais en plus il coûte moins cher à puissance égale ou même supérieure. Quant à Intel, ils sont aussi sur la sellette avec l'arrivée des puces ARM, qui permettent de fabriquer des petits ordinateurs quadcores de la dimension d'un jeux de cartes sous linux, dont certains sont spécialement adaptés pour faire du piratage. Avec un Windows 10 qui renvoi des donnée de façon clandestine sur au moins 30 IP différentes vers les USA, là aussi beaucoup d'utilisateurs vont éliminer Microsoft progressivement.

Les concentrateurs sont sous machine virtuelle JAVA, système bien connu des hackers. Le Java est en cour d'élimination des navigateurs et doit disparaître d'internet en raison des failles de sécurité à répétition. Le problème, c'est que si des entreprises sont piratées par le biais de failles de sécurité, et qu'elles disposent d'un contrat contre les pertes d'exploitation, les sociétés qui ont vendus ces matériels pourraient être poursuivies en justice, surtout après enquête des experts en assurance, qui ont un objectif, limiter les pertes de la compagnie d'assurance pour laquelle ils travaillent.

5°) Mise au point sur le CPL

Déjà il n'y a jamais eu d'ELF et de micro-ondes (hyperfréquences) dans le CPL, qui veut dire courant porteur de ligne. Le spectre utilisé en France peut aller jusqu'à 500 KHz. Le 50 Hertz est en bande SLF. Le spectre RF commence à partir de 8,3 KHz.

Bande A | 003KHz | 095 KHz | réservé électricité EDF |

Bande B | 095KHz | 125 KHz | domotique, maison |

Bande C | 125KHz | 140 KHz | éclairage publique |

Bande D | 140KHz | 148.5KHz | bande libre |

VLF | TBF | 003 KHz | 030 kHz ondes myriamétriques |

LF | LF | 030 KHz | 0300 KHz |

MF | MF | 300 KHz | 3000 KHz |

On est ici dans le spectre VLF/LF, donc ceux qui écrivent qu'on a des ELF ou micro-ondes dans le CPL comme je l'ai encore lu ne savent pas de quoi ils parlent. Les perturbations et interférences restent faibles et augmentent beaucoup plus à partir de 190 KHz sur le spectre radio, ce qui est visible avec un analyseur de spectre ou un récepteur grandes ondes. Le CPL Linky utilise une Modulation MultiPorteuses OFDM. Le niveau autorisé est normalement de 122 dBuV, soit 1.26Vrms sur le 230V.

Le champ et signal généré est lié au tirage réalisé sur la ligne, qui va augmenter surtout si on utilise des radiateurs électriques, une cuisinière, etc... Le rayonnement de l'installation 230 volts "modulé" se retrouvera dans tous les équipements électriques de l'habitation. Sur les câbles il faut utiliser une sonde spéciale pour les mesures du spectre, et pas les sondes isotropiques habituelles. On va retrouver ce signal dans tous les appareils électriques branchés sur le 230 V, ce qui est logique. Ne jamais brancher un adaptateur au niveau d'une tête de lit, c'est vrai en temps normal, mais encore plus vrai avec du CPL permanent dans une insllation électrique.

Le document d'ERDF de 2009 de 40 pages qui m'a été communiqué à plusieurs reprises par divers correspondants est obsolète, car il ne traite que du protocole G1 avec modulation S-FSK qui a été utilisé lors de la première phase de test des compteurs.

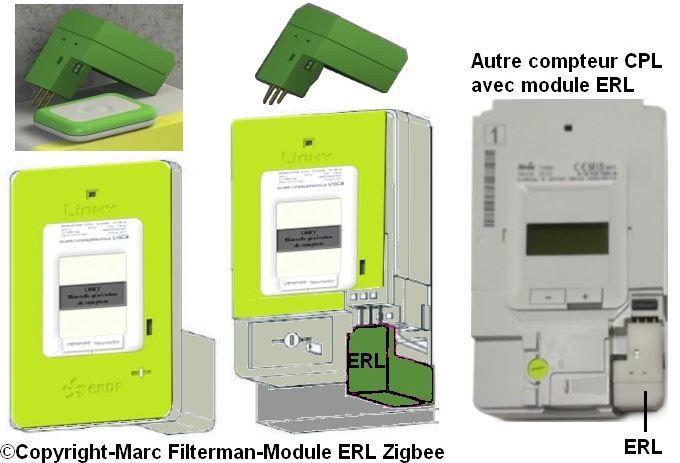

Les compteurs installés actuellement sont sous le protocole G3 avec modulation OFDM. De plus si vous souhaitez une consultation à distance, vous devez rajouter un module d'émission Zigbee, une variante du Wi-Fi, ce qui n'a pas été expliqué aux français.

CENELEC EN50065-1/A1 Mai 2002 sur la transmission des signaux sur les réseaux électriques basse-tension se font dans la bande de fréquences de 3 kHz à 148,5 kHz. Partie 1: Règles générales, "bandes de fréquences et

perturbations électromagnétiques". Le CPL peut en effet perturber les récepteurs radio professionnels, des limites de puissance ont donc été imposées à EDF.

Les premiers tests 2009/2010 sur lyon ont été réalisés avec le protocole CPL G1-PLC simple porteuse qui est arrivé en 2009 et repose sur 2 fréquences (2 états) : 63,3 KHz et 74 KHz, Modulation S-FSK (shift de 10,7KHz), débit de 2,4 kilobauds, comme je l'explique sur mon sujet 324. Ce protocole n'est plus d'actualité pour les dernières versions du Linky qui est passé en G3.

http://filterman.comlu.com/gsm-324_compteur_linky_espion.htm

Sur mon clavier de 1980, le shift à deux états (mark et space) sur la photo était en 170/425/850 Hertz, maintenant on est passé au KHz, ce qui permet d'augmenter le débit, et pour plusieurs milliers de mégabauds on doit passer au mégahertz.

Le protocole G3-PLC (2009) utilise la bande A (30 kHz à 91 kHz) et/ou B (98 kHz à 122 kHz) en EUROPE, modulation OFDM MULTIPORTEUSES (36 porteuses), débit 35 kilobauds, protocole IPV6, couche MAC 802.15.4.

Contrairement à ce qui est affirmé par certains, on ne monte pas jusqu'à 500 KHz en France SAUF à l'étranger.

Japon (155 kHz to 403 kHz)

USA FCC (155 kHz to 487 kHz) en OFDM à 400 kHz avec modulation adaptative.

Pour ce qui du compteur Linky, il doit être équipé d'un module radio ERL protocole Zigbee, qui ne sera lancé qu'à partir de 2016.

Voilà ce qui est dit dans le bulletin de 2015 du CRIIREM.

ERDF avait tablé sur 5.000 concentrateurs pour 300.000 compteurs déployé en 6 mois avec 250 technicies lors de la période de test. Pour Lyon uniquement 200.000 compteurs pour 1.400 concentrateurs.

6°) Test, vulnérabilités, pannes, failles.

Dans certains pays les protections des réseaux électriques sont faibles. Un ou plusieurs cyberpirates ayant des connaissances sur les réseaux électriques pourraient neutraliser la distribution au niveau national. Le test a été réalisé sur un groupe diesel de deux mégawatts. La première idée qui viendra à l'esprit du technicien lambda ou des ingénieurs, c'est que l'attaque ne peut se faire que par une liaison Internet/Ethernet, ou via une ligne téléphonique (RTC) du système des systèmes maintenance. Sauf que l'attaque peut se faire aussi par le biais du réseau distribution. Toujours est-il que les experts ont été obligés d'arrêter le test au bout d'une minute, pour éviter la destruction du groupe de production diesel qui commençait à fumer et à vibrer. Des pièces du groupe ont été projetées jusqu'à plusieurs mètres. S'ils avaient continué, le groupe aurait explosé. Si vous attaquez la bonne centrale au bon moment, en heure de pointe maximum, vous pouvez provoquer une panne en cascade du réseau électrique entier qui peut même provoquer des pannes dans les pays limitrophes, en raison de contrat de redistribution. Cela s'est déjà produit aux USA, et en Inde où une semaine au moins a été nécessaire pour rétablir le réseau.

Eh oui, ça fume, et des morceaux métalliques ont été projetés jusqu'à plusieurs mètres.

Aux USA vous avez des réseaux qui sont en 110 volts, des anciens protocoles de communication qui sont encore utilisés, ils ne sont pas protégés, ils n'ont pas d'authentification, et ils sont encore moins cryptés. En 2003 une panne en cascade s'est produite dans le Nord. En cas de destruction d'une sous-station, le remplacement d'un transformateur peut prendre plusieurs mois, ou même jusqu'à un an car ils sont fabriqués sur commande, c'est aussi le cas en France. Un programme informatique peut être utilisé sur un réseau informatisé pour provoquer une panne sur le réseau. On sait que les protections ne sont pas du tout au même niveau dans un même pays, en raison des évolutions technologiques rapides. Un groupe d'une dizaine de hackers avec les bons outils et une connaissance du réseau pourrait suffire pour provoquer une panne. Or s'il n'y pas plus d'électricité, il n'y a plus d'eau, plus de gestion du gaz, et plus de communication. Un exercice de ce type a été réalisé fin janvier début février de cette année dans un pays étranger. Le Pentagone a programmé un concours avec des hackers pour attaquer les systèmes du Pentagone qui se déroulera dans deux mois. Il ne fait aucun doute que l'objectif est d'enregistrer les techniques, et d'embaucher ensuite quelques hackers, et aussi de les répertorier.

7°) Risques non pris en compte.

Une chose est parfaitement claire, c'est que la généralisation du CPL avec au moins un millions de concentrateurs pour 35 millions de compteurs, contrôlant chacun de 50 à 100 abonnés, risquent d'introduire de nouvelles vulnérabilités sur le réseau. Aux USA, le président d'un sous-comité en cybersécurité a appelé les représentants des services publics de l'énergie à Washington, pour savoir ce qui avait été fait pour corriger les vulnérabilités.

Ces vulnérabilités inquiètent car le réseau repose sur des anciens protocoles de communication non sécurisés. Il a appris que le problème était bien connu, mais il a découvert aussi plusieurs mois après, que pratiquement rien n'avait été fait. Pire, on apprend aussi qu'ils ont menti devant le Congrès, comme en France, où c'est une habitude journalière pour nos politiques. Dans le rapport de CapGemini, les risques d'une cyberattaque ne sont pas abordés. Comment parler des risques, quand on est le partenaire du fabricant des compteurs, des concentrateurs et autres.

Les contrats d'ERDF précisent que l'énergie électrique doit être fournie avec une fréquence comprise de 49,5 Hertz et 50,5 Hertz. Tous les immeubles IGH ou ERP sont obligatoirement équipés d'un ou plusieurs groupes électrogènes en régime continu qui sont installés en sous-sol ou au dernier étage. Problème, les anciens groupes sont très souvent dotés d'un régulateur mécanique, contrairement aux récents dotés d'un régulateur électronique. Où est le problème ? La marge supportée y compris par les onduleurs pour les salles informatiques est de + 0,5 Hz, ce qui nous donne donc la fourchette de 49,5 à 50,5 Hz comme spécifiée dans les contrats ERDF. Si vous êtes en dehors de cette fourchette, les gros onduleurs peuvent basculer en mode by-pass, c'est à dire que les systèmes informatiques et sensibles se retrouveront connectés directement sur le groupe électrogène. Lors du retour du courant secteur, l'inverseur de source bascule du groupe électrogène vers le réseau EDF, générant une coupure électrique. Comme l'onduleur est resté en mode by-pass, on aura aussi une coupure ou micro-coupre des systèmes sensibles et informatiques, ce qui est un problème pour les hôpitaux et autres sites. D'où la nécessité de disposer d'un fréquencemètre sur l'onduleur, et sur le groupe électrogène afin de rester dans la fourchette de tolérance, pour pouvoir rebasculer en tout sécurité sur le courant secteur. Si le CPL provoque une variation de la fréquence du courant secteur en dehors de la fourchette, certaines sociétés auront des problèmes avec leurs onduleurs, avec une coupure au moment du basculement. Autre question, est-ce que les onduleurs risquent d'être endommagés avec des RF superposé sau 220V ? Là je n'ai pas de réponses à toute ces questions. Quand aux fréquences harmoniques qui sont souvent de rangs impairs jusqu'au 13 (3, 5, 7, 9, 11, 13), elles sont présentes sur toutes les grosses installations, surtout en raison de la présence des alimentations à découpage des systèmes informatiques et autres équipements. Quand on a de l'énergie réactive, quand les harmoniques sont trop élevées, les câbles peuvent brûler surtout s'ils sont en plus sous-dimensionnés, comme cela s'est produit au début des années 2000 dans une galerie souterraine qui alimentait la bibliothèque Mitterrand. Les borniers sont victimes de contraintes, vibrations, surchauffes provoquant la dilatation, et un desserrement des borniers pouvant aboutir à un incendie. Selon le type d'immeuble, normalement la réglementation impose une fois par an de réviser et resserrer tous les borniers des TGBT, ce qui est rarement fait. Pour repérer les anomalies sur un site, on peut utiliser une caméra thermique, et un analyseur de réseau. Ces risques sont inexistants pour les particuliers, mais bien réels pour les sites industriels, hôpitaux, aéroports, et autres sites lourds.

8°) Conclusion.

La conclusion qui s'impose, c'est qu'il faudra attendre une cyber-attaque avec une panne électrique généralisée, pour voir une réaction de notre gouvernement et des politiques. D'ici là, ERDF va imposer ses gadgets et vous faire payer, sachant pertinemment que la facture de ses abonnés va augmenter, et que ce nouveau compteur ne permet pas de faire des économies, mais tout le contraire, et en plus en nous espionnant en prime.

Source : http://filterman.96.lt/gsm-336_cyber_terroriste_compteur_linky_smartgrid.htm